S/MIME Zertifikate mit Webmailern - Beispiel web.de: Wir basteln uns ein Zertifikat

TechBlog - Dies und Das

S/MIME Zertifikate mit Webmailern - Beispiel web.de: Wir basteln uns ein Zertifikat

Um es gleich vorwegzunehmen: von diesem Verfahren ist aus mehreren Gründen abzuraten. Die eigentlichen Ziele, nämlich sichere E-Mail Kommunikation, können mit einem Webmailer nicht erreicht werden.

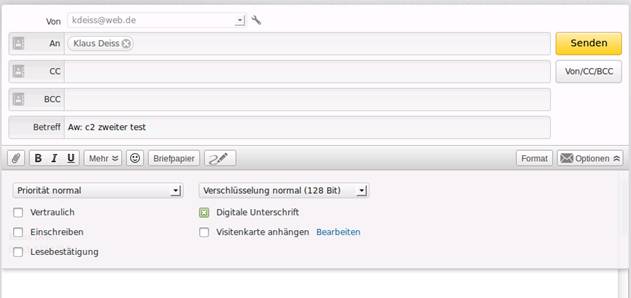

Zunächst erscheint alles sehr einfach. Rufe ich z.B. das Webinterface von web.de auf und erzeuge eine E-Mail, so finden sich (von den meisten völlig unbemerkt) dort unter Optionen die zum Signieren und Verschlüsseln benötigt Einstellungen.

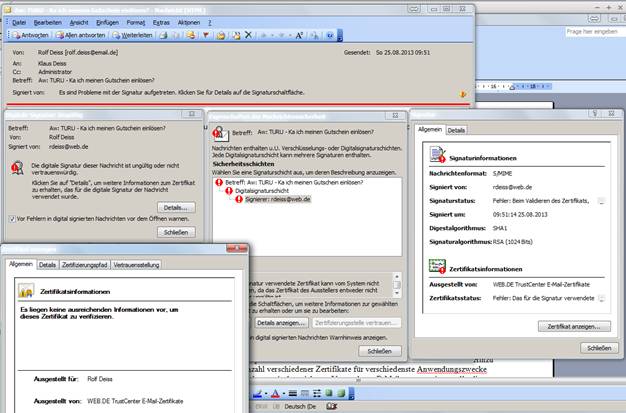

Groß allerdings ist die Enttäuschung wenn dieses E-Mail beim Empfänger ankommt. Es hagelt eine Fehlerorgie.

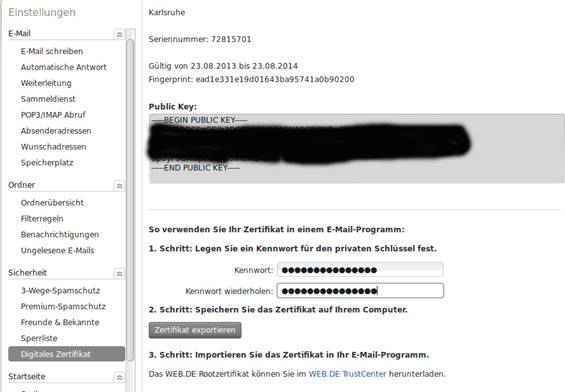

Hintergrund ist : Jede/r Anwender/in bei web.de erhält ein S/MIME Zertifikat als Dreingabe per Default zugewiesen. Einsehen kann man dieses Zertifikat unter Einstellungen / Digitales Zertifikat. Diese Zertifikate können auch exportiert und in lokale E-Mail-Programme importiert werden.

Problem an der Sache ist allerdings die CA. Hier hat sich web.de (also 1&1) etwas ganz preiswertes ausgedacht. Sie haben ihr eigenes Trust Center gegründet und "malen" sich die Zertifikate für Ihre User dort selber. In keinem Browser / Mail-Programm sind aber die sogenannte root-Zertifikate des web.de Trustcenters vorinstalliert. Von daher hagelt es Fehlermeldungen, niemand vertraut diesen Zertifikaten. Um die Fehlermeldungen zu vermeiden muss sich jeder Empfänger an das Trust Center von web.de wenden, dort die root-Zertifikate laden und in seinem E-Mail-Programm installieren.

Über die Vertrauensketten im Internet und den anerkannten CA's lässt sich sicherlich streiten. Es ist durchaus denk und -machbar ein eigenes Trust-Center aufzubauen und die damit erstellten Zertifikate zur Verschlüsselung zu nutzen, kann man seine Partner davon überzeugen den eigenen root-Zertifikaten zu trauen.

Ein eigenes Zertifikat, wie z.B. das von StartCom erzeugte, lässt sich mit dem Webfrontend von web.de nicht nutzen, es gibt keine Funktionalität diese zu importieren.

Und das ist auch gut so, denn hier sind wir an einem ganz entscheidenden Knackpunkt der Webmailer Technologie angelangt. Um Mails zu entschlüsseln muss auf den privaten Key zugegriffen werden. Also muss dieser Key - das Herzstück, das Zentrum der Verschlüsselung - auf dem Server von web.de liegen.

Nicht das wir web.de jetzt hier Böses unterstellen möchten, aber die Praxis in den USA hat gezeigt, das alle großen Provider (nach Zahlung einiger Millionen) sehr willig wurden, der NSA die Installation spezieller Gateways in ihren Rechenzentren zu ermöglichen. Und über diese Gateways saugen sie die Daten der Anwender/innen terrabyteweise aus den Rechenzentren, natürlich sind die persönlichen Keys hier keine Ausnahme.

Es gibt noch einen weiteren Grund, der gegen den Einsatz von Webmailern spricht. Keiner der uns bekannten Webmailer funktioniert ohne Javascript. Über Javascript werden also beispielsweise die Inhalte der Textboxen auf den Servern zwischengespeichert (um diese beispielsweise im Falle eines Absturzes wieder herzustellen). Zu diesem Zeitpunkt sind die Mails aber noch nicht verschlüsselt, liegen also im Klartext vor.....

Das einzig Positive das man den Webmailern abgewinnen kann, ist das die Mails zwischen den Usern, die den jeweiligen TrustCentern Vertrauen geschenkt haben, verschlüsselt übertragen werden. Diese Mails - einmal im Riesenschleppnetz der Geheimdienste hängengeblieben - sind nicht ohne Aufwand mitzulesen und auszuwerten. Zumindest müssten sich die Behörden (welche auch immer) an den Provider wenden und die Herausgabe der privaten Schlüssel anfordern. Das müsste - in der BRD zumindest - auf den hier geltenden Rechtsgrundlagen erfolgen und zumindest durch einen konkreten Verdacht gegen eine Person begründet sein. Also - Verabredung zum Bankraub per web.de - no go ;-)

FAZIT: Finger weg von den Webmailern, diese sind ganz praktisch für unterwegs und im Internetcafe. Die eigentliche E-Mail-Kommunikation gehört in ein E-Mail-Programm auf dem lokalen Computer, das diesen Job auch besser kann. Ein echtes Zertifikat beantragen und nach den Anleitungen hier installieren.

Wenn Sie noch kein E-Mail-Programm besitzen lesen Sie bitte den Artikel über Thunderbird.

Weitere Artikel über S/MIME Zertifikate